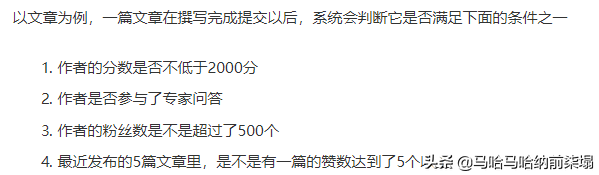

尊敬的读者:

网络犯罪分子不断寻找新的方式来危害个人和组织的数据安全。.halo勒索病毒是其中的一种新兴威胁,通过加密文件并勒索受害者,对数据安全构成了极大威胁。本文将深入介绍.halo勒索病毒,包括其运作原理、数据恢复方法以及如何预防此类威胁。

halo勒索病毒的匿名支付

在许多勒索病毒攻击中,犯罪分子要求受害者使用加密货币(通常是比特币)进行支付,以保持匿名性。这种匿名支付方式为攻击者提供了额外的隐匿性,使其更难以被追踪。以下是关于匿名支付的一些要点:

使用加密货币:比特币是最常见的匿名支付方式之一,因为它不需要个人身份信息,支付历史也是公开的,但只能通过比特币地址来追踪交易。其他加密货币如莱特币(Litecoin)和门罗币(Monero)也因其匿名性而受到勒索病毒攻击者的偏好。

匿名交易:被勒索者通常会接收一个特定的比特币地址,然后在一定时间内支付指定金额的比特币到这个地址。这个交易会被记录在区块链中,但是除了两个比特币地址之外,没有与个人身份有关的信息。

困难的追踪:由于加密货币交易的匿名性,追踪支付到底由谁发出变得极为困难。这使得执法机关在调查这些犯罪行为时面临挑战。

法律和道德考虑:支付勒索赎金不仅有法律风险,还涉及道德问题。支付赎金只会鼓励犯罪分子的行为,让他们继续攻击其他人。

在面对被勒索病毒攻击导致的数据文件加密问题时,技术支持显得尤为重要,您可添加我们技术服务号(shuju315),我们的专业团队拥有丰富的数据恢复经验和技术知识,能够迅速定位问题并提供最佳解决方案。

使用反病毒软件

使用反病毒软件是保护计算机和数据安全的关键步骤,尤其是在面对勒索病毒等恶意软件威胁时。以下是有关使用反病毒软件的一些关键信息和建议:

1. 安装可信赖的反病毒软件:选择一个受信任的、知名的反病毒软件供应商,如诺顿(Norton)、卡巴斯基(Kaspersky)、麦克菲(McAfee)、比特梅洛(Bitdefender)等。这些供应商的产品经过了广泛的测试和评估,提供了良好的保护。

2. 定期更新反病毒软件:反病毒软件需要定期更新以保持对新威胁的检测和阻止能力。确保您的反病毒软件是最新版本,同时允许它自动更新以获取最新的病毒定义。

3. 实时保护:反病毒软件应具备实时保护功能,能够监控文件和网络活动,及时检测和拦截潜在的威胁。这可以阻止勒索病毒等恶意软件在进入系统后执行操作。

4. 扫描和清除恶意软件:定期对计算机进行全面扫描,以查找并清除任何潜在的威胁。大多数反病毒软件允许用户进行自定义或计划扫描。

5. 邮件和浏览器保护:反病毒软件还应该提供电子邮件和浏览器保护功能,以检测和拦截通过电子邮件附件或恶意网站传播的恶意软件。

6. 防火墙:与反病毒软件一起使用网络防火墙,以监视和控制网络流量,阻止未经授权的访问和恶意入侵。

7. 自动病毒检测和隔离:一些反病毒软件提供自动病毒检测和隔离功能,可将潜在的威胁隔离,以防止其传播到其他文件或系统。

8. 用户教育:教育用户不要打开可疑的电子邮件附件,点击不明链接,或下载来自不可信任来源的文件。员工培训可以降低社会工程学攻击的风险。

面对复杂的勒索病毒,您需要数据恢复专家作为坚强后盾。我们的专业团队(技术服务号shuju315)具备丰富的经验和技术知识,精通各类数据恢复技术,能够应对各种数据加密情况。

预防措施

1. 访问控制:在组织中实施访问控制策略,确保只有授权人员可以访问敏感数据。限制员工对不必要的文件和系统的访问权限。

2. 使用网络防火墙和入侵检测系统:部署网络防火墙和入侵检测系统来监视和筛选网络流量,以阻止潜在的恶意软件入侵。

3. 定期演练:定期进行模拟演练,以测试应对勒索病毒攻击的应急计划,确保员工了解应对措施。

4. 更新敏感数据访问策略:定期审查和更新数据访问策略,以确保只有需要访问数据的员工可以访问,并实施最小权限原则。

5. 使用文件加密:对敏感数据进行文件加密,即使数据受到入侵也能保护其内容。

通过采取这些预防措施,您可以显著减少受到.360勒索病毒和其他威胁的风险。数据安全是一项不断演进的工作,持续的警惕和预防措施是保护您的数据免受恶意软件攻击的关键。